Ошибка в инструменте рутирования Android KernelSU позволяет полностью захватить устройство

Команда zLabs компании Zimperium обнаружила критическую уязвимость безопасности в популярном инструменте для получения root-доступа для Android, KernelSU v0.5.7. Узнайте, как эта уязвимость может позволить злоумышленникам получить полный root-доступ и поставить под угрозу безопасность вашего устройства.

Компания Zimperium, занимающаяся мобильной безопасностью, обнаружила серьёзную уязвимость в популярном инструменте для получения root-доступа к устройствам Android. Исследование , проведённое командой zLabs Zimperium и опубликованное на Hackread.com, выявило критическую уязвимость в KernelSU — фреймворке, предоставляющем пользователям полный контроль над своими телефонами. Эта уязвимость может позволить вредоносному приложению полностью захватить управление устройством, предоставив злоумышленнику полный доступ к личным данным и системным элементам управления.

К вашему сведению, получение root-прав — это процесс получения административного доступа к операционной системе телефона. Это часто делают пользователи, желающие расширить возможности своих устройств. Такие фреймворки, как KernelSU, APatch и Magisk, используют для этого метод, называемый патчингом ядра .

Это предполагает изменение базовой системы устройства (ядра) для создания подключения к приложению, управляющему этими особыми разрешениями. Однако, согласно исследованию Zimperium, этот мощный метод также может стать причиной серьёзных рисков безопасности, если не будет разработан должным образом.

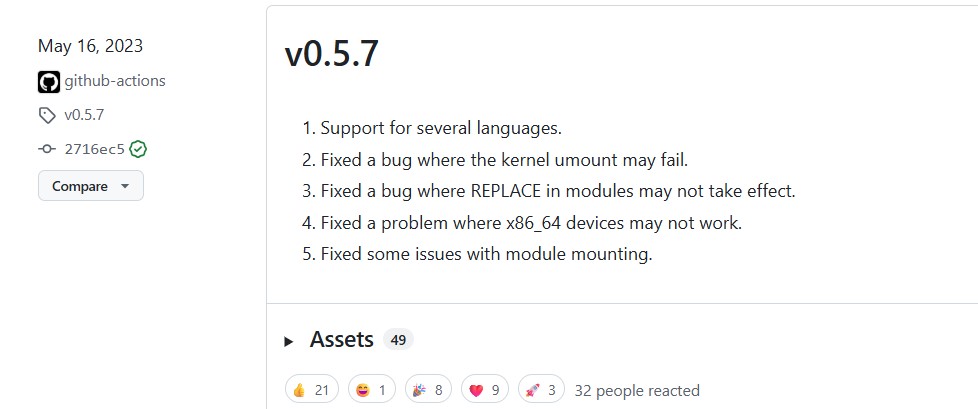

Конкретная проблема была обнаружена в KernelSU версии 0.5.7 . Чтобы убедиться, что его мощные функции доступны только нужному приложению, инструмент рутирования должен проверять несколько параметров. Одна из ключевых проверок — это подтверждение цифровой подписи приложения-менеджера, которая является своего рода официальной печатью одобрения. Команда zLabs Zimperium обнаружила, что эта проверка была некорректной.

Инструмент проверял первый найденный файл приложения в определённом списке для проверки подписи. Злоумышленники могли обмануть систему, изменив порядок файлов в этом списке. Вредоносное приложение могло скомпоновать копию официального приложения KernelSU Manager и открыть его так, чтобы оно оказалось первым в списке. Это обманывало бы систему, заставляя её считать приложение злоумышленника легитимным, предоставляя ему полный root-доступ.

Атака может произойти при запуске устройства. Если приложение злоумышленника загружается до загрузки настоящего приложения KernelSU Manager, он может использовать этот трюк для получения root-доступа до того, как будут установлены какие-либо средства защиты. Получив такой уровень контроля, злоумышленник может делать с устройством практически всё, что угодно, включая кражу конфиденциальных данных, установку вредоносного ПО или изменение настроек безопасности.

Исследователи Zimperium отметили, что аналогичные уязвимости были обнаружены и в других инструментах для получения root-доступа, таких как APatch и Magisk. Это означает, что проблема становится всё более серьёзной, особенно учитывая, что злоумышленники всё чаще используют мобильные устройства для проникновения в корпоративные сети и кражи информации.

Самый безопасный способ защитить ваше мобильное устройство — полностью отказаться от использования инструментов рутирования и следить за тем, чтобы операционная система вашего телефона всегда была обновлена с помощью последних обновлений безопасности.

HackRead