Des pirates informatiques rivaux divulguent les opérateurs présumés de Lumma Stealer

Un important gang qui vend un outil secret de vol de données appelé Lumma Stealer, un Malware-as-a-Service ( MaaS ) hautement adaptable commercialisé depuis 2022 pour voler tout, des mots de passe et numéros de carte de crédit aux portefeuilles cryptographiques, est désormais en grande difficulté.

Selon un récent rapport du cabinet d'études Trend Micro, qui a identifié le groupe sous le nom de Water Kurita, des criminels rivaux ont lancé une campagne pour démasquer ses membres. Cette lutte interne entre cybercriminels a provoqué une chute brutale et importante de l'activité observée de Lumma Stealer depuis septembre 2025.

Les problèmes ont commencé entre fin août et début octobre 2025, lorsqu'une campagne de « doxxing » a commencé à publier des informations personnelles et opérationnelles sensibles sur cinq personnes, prétendument les cerveaux de l'opération Lumma Stealer.

Les détails révélés, qui ont été partagés sur un site Web appelé « Lumma Rats », incluraient des données sensibles comme des numéros de passeport, des dossiers financiers et des e-mails de personnes impliquées dans les aspects administratifs et techniques, comme celles responsables du « développement du crypteur », ce qui signifie cacher le code du malware pour éviter la détection.

Les recherches de Trend Micro ont révélé que ce phénomène était probablement dû à la concurrence, notamment après qu'une tentative coordonnée des forces de l'ordre pour arrêter Lumma Stealer en mai 2025 n'a pas réussi à l'arrêter complètement.

Cette perturbation, qui a été rapportée par Hackread.com, fait suite à des rapports sur les modèles d'infection mondiaux de Lumma en Amérique du Nord, en Europe et en Asie, et a impliqué Microsoft et des partenaires mondiaux saisissant plus de 2 300 domaines.

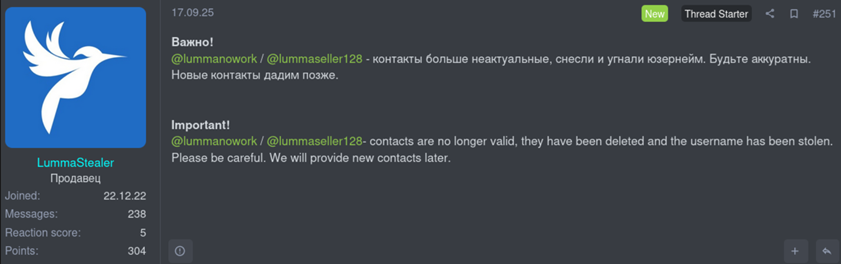

L'intensité des récentes fuites suggère soit une connaissance interne, soit un accès à des comptes compromis. La situation s'est aggravée le 17 septembre 2025, lorsque les comptes Telegram officiels du groupe ont également été compromis, compromettant gravement leur capacité à communiquer avec leurs clients.

Alors que l'infrastructure de commande et de contrôle (C2) de Lumma Stealer (le réseau qui indique au logiciel malveillant ce qu'il doit faire) commençait à échouer, ses clients ont commencé à chercher de nouveaux endroits pour obtenir leurs logiciels malveillants.

Cette instabilité soudaine a déclenché une concurrence féroce, d'autres développeurs de logiciels malveillants tentant de conquérir le marché. Les principales alternatives gagnant en popularité sont les plateformes MaaS appelées Vidar et StealC .

En réalité, d'autres services connexes, comme le service de paiement à l'installation (PPI) Amadey , utilisé par les criminels pour diffuser des logiciels malveillants de type voleur d'informations sur les ordinateurs de leurs victimes, ont également connu une baisse de la demande. Cela montre à quel point ce conflit interne a bouleversé l'ensemble de la communauté cybercriminelle, prouvant que même les acteurs les plus dominants peuvent être victimes de la nature imprévisible du marché noir.

HackRead