Darktrace: Salt Typhoon APT nimmt globale Telekommunikations- und Energiesektoren ins Visier

Eine Gruppe staatlich geförderter (APT) Akteure, bekannt als Salt Typhoon, stellt weiterhin eine erhebliche Bedrohung für Netzwerke auf der ganzen Welt dar, wie aus dem neuesten Bericht des Cybersicherheitsforschungsunternehmens Darktrace hervorgeht.

Einer Analyse des Unternehmens zufolge, die Hackread.com vorliegt, finden die Hacker, die vermutlich mit der Volksrepublik China in Verbindung stehen, immer noch neue Wege, in kritische Infrastrukturen einzudringen.

Salt Typhoon ist eine seit mindestens 2019 aktive Spionagegruppe, die es auf wichtige Dienste in über 80 Ländern abgesehen hat, darunter Telekommunikationsanbieter, Energienetze und Regierungssysteme.

Diese Gruppe, die auch unter Decknamen wie Earth Estries und GhostEmperor verfolgt wird, besteht aus Experten für Tarnung, die benutzerdefinierte Tools und neu entdeckte Software-Schwachstellen, einschließlich Zero-Day -Exploits, verwenden, um den Netzwerkzugriff langfristig aufrechtzuerhalten.

Wie Hackread.com bereits berichtete , hat die Gruppe schwerwiegende Angriffe durchgeführt. Ende 2024 infiltrierte sie fast ein Jahr lang das Netzwerk der Army National Guard eines US-Bundesstaates. Darüber hinaus warnten das FBI und das kanadische Cyber-Zentrum im Juni 2025, dass die Gruppe regelmäßig globale Telekommunikationsnetze angreift, darunter auch große US-Unternehmen wie AT&T, Verizon und T-Mobile. Dies unterstreicht den strategischen Charakter ihrer Kampagnen.

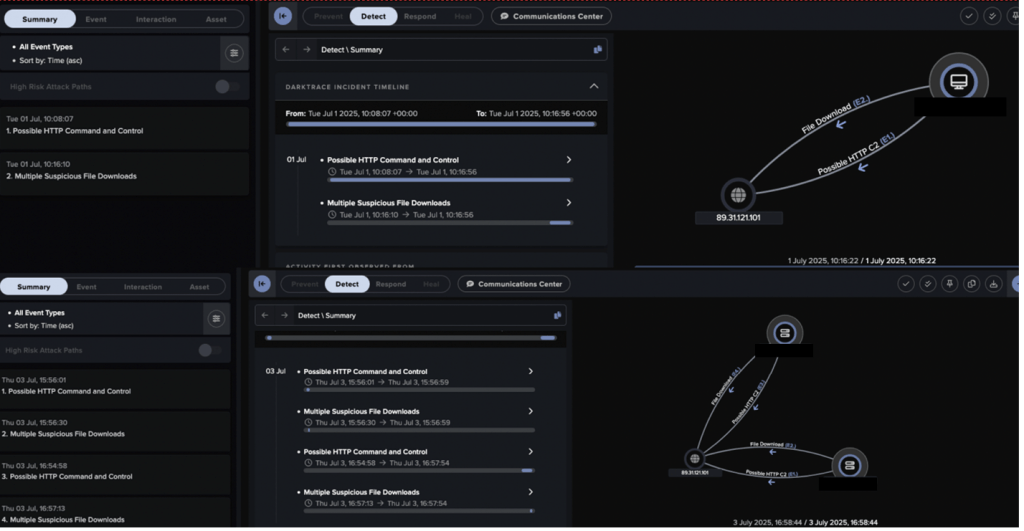

Laut einem Blogbeitrag von Darktrace wurde kürzlich ein Einbruchsversuch von Salt Typhoon gegen ein europäisches Telekommunikationsunternehmen beobachtet. Der Angriff begann wahrscheinlich in der ersten Juliwoche 2025 und nutzte ein Citrix NetScaler Gateway -Gerät aus.

Anschließend drangen die Angreifer in interne Hosts ein, die für virtuelle Desktops verwendet werden (Citrix Virtual Delivery Agent (VDA)-Hosts). Um ihre Spuren zu verwischen, nutzten sie einen Einstiegspunkt, der möglicherweise mit einem SoftEther-VPN- Dienst verknüpft war.

Die Angreifer haben mithilfe einer Technik namens DLL-Sideloading eine bösartige Hintertür namens SNAPPYBEE (auch bekannt als Deed RAT) auf diese internen Maschinen eingeschleust. Bei dieser Methode wird die Nutzlast in legitimer, vertrauenswürdiger Software versteckt, darunter Antivirenprogramme wie Norton Antivirus oder Bkav Antivirus, um herkömmliche Sicherheitsüberprüfungen zu umgehen.

Nach der Installation kontaktierte die Hintertür externe Server (LightNode VPS-Endpunkte), um Anweisungen zu erhalten. Dabei verwendete sie ein Dual-Channel-Setup, um der Erkennung noch besser zu entgehen.

Glücklicherweise wurde der Angriff erkannt und gestoppt, bevor er sich ausweiten konnte. Die anomaliebasierte Erkennung (Cyber AI Analyst) von Darktrace sucht ständig nach kleinsten Abweichungen in der normalen Netzwerkaktivität und erkennt den Angriff so bereits in einem sehr frühen Stadium.

Das Unternehmen erklärte: „Salt Typhoon stellt Verteidiger mit seiner Tarnung, Hartnäckigkeit und dem Missbrauch legitimer Tools weiterhin vor Herausforderungen.“ Dies unterstreicht die Notwendigkeit, auf ungewöhnliches Netzwerkverhalten zu achten. Unternehmen müssen daher über die bloße Überprüfung bekannter Bedrohungen (Signaturabgleich) hinausgehen und sich stattdessen auf die Erkennung subtiler Aktionen unsichtbarer Feinde konzentrieren.

Neil Pathare , Associate Principal Consultant bei Black Duck, einem in Burlington, Massachusetts, ansässigen Anbieter von Anwendungssicherheitslösungen, sagte, dass es bei der Bekämpfung von Einbruchsaktivitäten unerlässlich sei, über die signaturbasierte Erkennung hinauszugehen.

Er fügte hinzu, dass Sicherheitsteams ein Zero-Trust-Modell zur kontinuierlichen Überprüfung anwenden und Peripheriegeräte und spezialisierte Netzwerkgeräte ständig auf ungewöhnliche Prozesse oder verdächtiges Verhalten überwachen sollten. Laut Pathare trägt dieser Ansatz dazu bei, das Vertrauen in Software aufrechtzuerhalten und ermöglicht es Unternehmen, trotz zunehmender Risiken selbstbewusst Innovationen voranzutreiben.

HackRead