Oprogramowanie złośliwe Baohuo na Androida przechwytuje konta Telegram za pośrednictwem fałszywego Telegram X

Nowe zagrożenie dla Androida szybko rozprzestrzenia się za pośrednictwem fałszywych wersji Telegrama X, dając atakującym pełną kontrolę nad kontami użytkowników. Badacze bezpieczeństwa z Doctor Web nazwali je Android.Backdoor.Baohuo.1.origin , opisując je jako jeden z najbardziej zaawansowanych backdoorów Androida zaobserwowanych w tym roku.

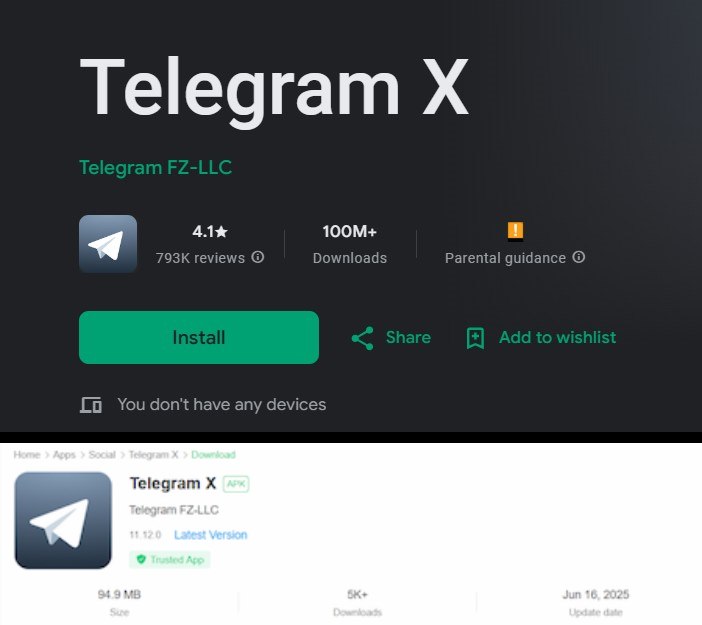

Początkowo wygląda jak zwykła aplikacja Telegram X, prawdziwa aplikacja na Androida opracowana przez Telegram, oferująca szybszą i bardziej eksperymentalną wersję głównego klienta Telegrama. Aplikacja jest dostępna w sklepie Google Play.

W przypadku oszustwa z wykorzystaniem złośliwego oprogramowania Baohuo, ofiary zazwyczaj trafiają na fałszywą aplikację Telegram X za pośrednictwem reklam internetowych, które rzekomo oferują ulepszoną lub ukierunkowaną na randki wersję komunikatora. Po instalacji aplikacja wydaje się działać normalnie, ale w tle łączy się ze zdalnymi serwerami i przejmuje kontrolę nad kontem użytkownika w Telegramie.

Baohuo może ukryć nieautoryzowane logowania i usunąć ślady nowych lub usuniętych czatów lub kanałów. Pozwala to atakującym dołączać, opuszczać lub zmieniać kanały bez wiedzy użytkownika. W efekcie uzyskują oni pełny dostęp do wiadomości, kontaktów i sesji oraz mogą zarządzać czatami tak, jakby byli właścicielami konta.

Baohuo wykorzystuje framework Xposed do modyfikowania zachowania aplikacji w czasie rzeczywistym. Pozwala to na ukrywanie czatów, urządzeń i powiadomień lub wyświetlanie fałszywych okienek aktualizacji, które kierują użytkowników na złośliwe strony. Tworzy również „lustra”, czyli kopie legalnych metod Telegrama, aby naśladować normalne działania aplikacji, jednocześnie wykonując własne złośliwe zadania.

Analitycy Doctor Web w swoim wpisie na blogu podają, że operacja rozpoczęła się w połowie 2024 roku i dotknęła już ponad 58 000 urządzeń z Androidem, w tym smartfonów, tabletów, dekoderów TV, a nawet systemów samochodowych. Większość infekcji występuje w Indiach, Brazylii i Indonezji, gdzie użytkownicy są atakowani za pomocą zlokalizowanych szablonów reklam napisanych w języku portugalskim i indonezyjskim.

- Indie – 22,8%

- Brazylia – 20,5%

- Indonezja – 9,6%

- Egipt – 5,5%

- Algieria – 4,0%

- Kolumbia – 3,1%

- Bangladesz – 2,2%

- Rosja – 2,3%

- Irak – 1,7%

- Pakistan – 1,7%

- Filipiny – 1,7%

Kolejnym istotnym problemem jest sposób kontrolowania Baohuo. Wcześniejsze złośliwe oprogramowanie na Androida zazwyczaj komunikowało się za pośrednictwem standardowych serwerów poleceń i kontroli (C2). Baohuo z kolei pobiera polecenia bezpośrednio z bazy danych Redis , co czyni go pierwszym znanym złośliwym oprogramowaniem na Androida wykorzystującym Redis do kontroli.

Umożliwia to atakującym łatwe wydawanie poleceń i kontynuowanie działania w przypadku awarii głównego serwera C2. Polecenia te obejmują przesyłanie wiadomości SMS, kontaktów, pobieranie kluczy szyfrujących, wyświetlanie reklam, pobieranie aktualizacji lub zbieranie szczegółowych informacji o zainfekowanym urządzeniu.

Co gorsza, Baohuo potrafi kopiować dane ze schowka . Wszystko, co zostanie skopiowane na telefon, na przykład hasła czy frazy odzyskiwania portfela kryptowalutowego, może zostać przechwycone i przesłane bezpośrednio na serwer atakującego. Szkodliwe oprogramowanie sprawdza również co kilka minut, wysyłając informacje o aktywności użytkownika, takie jak to, czy ekran jest włączony i jakie uprawnienia ma aplikacja.

Według badaczy, złośliwe oprogramowanie zostało również wykryte w popularnych sklepach z aplikacjami innych firm, takich jak APKPure, ApkSum i AndroidP. W niektórych przypadkach było ono oznaczone jako przesłane przez samego twórcę Telegrama, mimo że podpisy cyfrowe nie były zgodne. Doctor Web poinformował, że powiadomił te platformy o konieczności usunięcia zainfekowanych plików.

Firma twierdzi, że jej mobilne produkty antywirusowe wykrywają i usuwają wszystkie znane wersje Baohuo, ale rozprzestrzenianie się zmodyfikowanych aplikacji Telegram na nieoficjalnych platformach pozostaje poważnym problemem. Użytkownikom zaleca się pobieranie Telegrama wyłącznie z oficjalnego sklepu Google Play lub oficjalnej strony internetowej Telegrama i unikanie instalowania plików APK z linków w reklamach lub niezweryfikowanych katalogach.

HackRead