Correos electrónicos de correo de voz falsos instalan malware UpCrypter en Windows

FortiGuard Labs advierte sobre una campaña de phishing global que distribuye el malware UpCrypter, otorgando a los piratas informáticos control total de los sistemas Windows infectados y planteando serios problemas de seguridad.

FortiGuard Labs, la división de investigación de Fortinet, ha emitido una importante alerta de ciberseguridad tras descubrir una peligrosa campaña de phishing. Los resultados de esta investigación se compartieron con Hackread.com antes de su publicación el 25 de agosto de 2025. El ataque está diseñado para engañar a los usuarios de Microsoft Windows para que instalen, sin saberlo, un potente malware que puede otorgar a los hackers el control total de sus equipos.

La campaña, que según la telemetría de FortiGuard Labs está operando a escala global, ha crecido rápidamente y las detecciones se duplicaron en solo dos semanas, impactando varias industrias, entre ellas la manufactura, la tecnología, la atención médica, la construcción, el comercio minorista y la hospitalidad.

Los investigadores observaron que esto no es solo una estafa simple para robar detalles de inicio de sesión, sino un proceso de ataque a gran escala que puede instalar secretamente un programa dañino dentro de la red de una empresa, lo que permite a los atacantes mantener el control durante mucho tiempo.

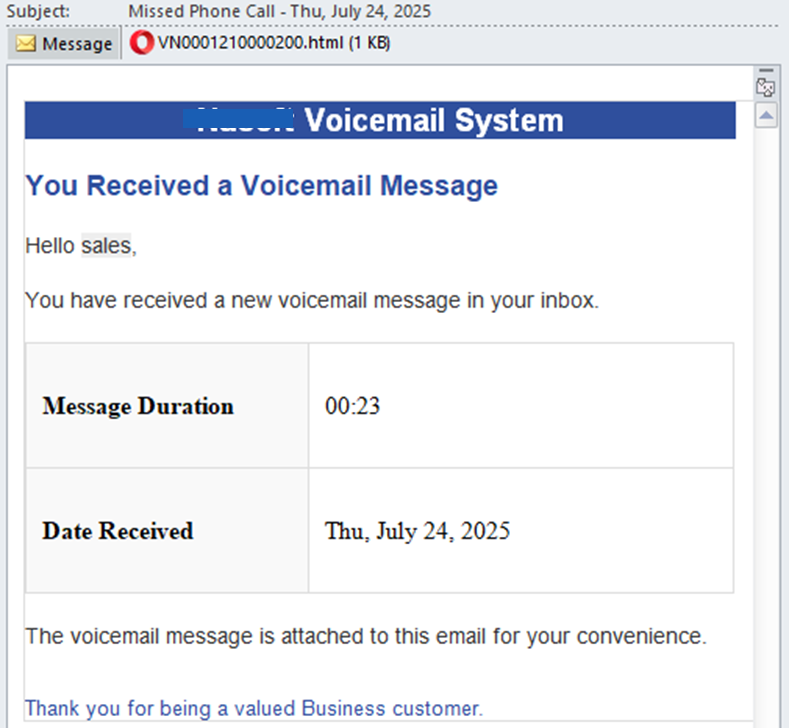

El ataque comienza con un correo electrónico que puede simular ser una "Llamada perdida" o una "orden de compra". Ambos correos contienen un archivo malicioso camuflado en un adjunto HTML llamado, por ejemplo, " VN0001210000200.html " o "採購訂單.html ".

Al abrirlos, estos archivos redirigen al usuario a un sitio web falso, pero muy convincente, que incluso muestra el dominio de correo electrónico y el logotipo de la propia empresa de la víctima para parecer legítimo.

Esta página falsa obliga a la víctima a descargar un archivo malicioso haciendo clic en el botón "Descargar", tras lo cual se le envía un archivo JavaScript dañino. Como se muestra en el diagrama de flujo del ataque, este archivo descarga e instala en secreto la siguiente etapa del malware sin el conocimiento del usuario.

Según la publicación del blog de la empresa, el archivo JavaScript descargado es un dropper de UpCrypter, un malware desarrollado por Pjoao1578 . Su propósito es instalar en secreto herramientas más peligrosas. Los investigadores descubrieron que UpCrypter se utiliza para implementar diferentes tipos de herramientas de acceso remoto (RAT), que son programas que permiten a un atacante controlar remotamente un ordenador infectado. Las RAT específicas identificadas en esta campaña fueron DCRat , PureHVNC y Babylon RAT.

UpCrypter está diseñado para ser altamente evasivo, con comprobaciones sofisticadas para detectar si está siendo analizado por herramientas de seguridad como Wireshark o ANY.RUN , o si se ejecuta en un entorno virtual. Si detecta alguno, puede detener sus acciones o incluso forzar el reinicio del sistema para evitar ser detectado. El malware puede incluso ocultar su código malicioso dentro de un archivo de imagen JPG . Para garantizar su continuidad, añade una clave al registro de Windows, un detalle crucial para la seguridad.

Dada la alta gravedad de esta amenaza, FortiGuard Labs insta a las personas y empresas a tomarla en serio. Las organizaciones deben utilizar filtros de correo electrónico eficaces y asegurarse de que sus empleados estén bien capacitados para reconocer y evitar este tipo de ataques.

“ Varios señuelos de phishing que ofrecen mensajes de voz falsos y facturas falsas siguen siendo populares entre los atacantes simplemente porque funcionan ” , afirmó John Bambenek , presidente de Bambenek Consulting. “Sin embargo, en este caso, buscar la cadena de eventos que lleva a la apertura de un archivo adjunto HTML en un correo electrónico que lleva al uso de PowerShell ofrece una forma fácil y rápida de detectar (y, con suerte, prevenir) esta cadena de eventos. No todos los usuarios necesitan acceder a PowerShell, y mucho menos cuando la cadena se inicia desde Outlook.exe ” , advirtió.

HackRead