Backdoors in Python en NPM-pakketten zijn gericht op Windows en Linux

Nieuw onderzoek van Checkmarx Zero heeft een unieke campagne met schadelijke software aan het licht gebracht, die zich richt op Python- en NPM-gebruikers op zowel Windows- als Linux-systemen.

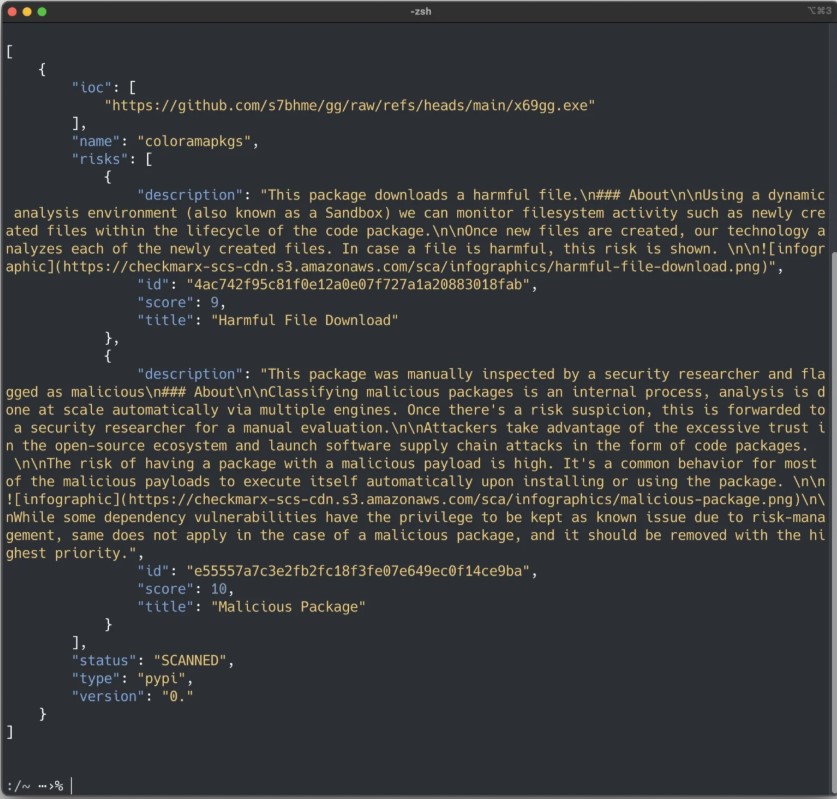

Beveiligingsonderzoeker Ariel Harush van Checkmarx Zero heeft deze verontrustende nieuwe trend in cyberaanvallen ontdekt. Volgens hun onderzoek, gedeeld met Hackread.com, gebruiken aanvallers typosquatting en naamsverwarring om gebruikers te misleiden tot het downloaden van schadelijke software.

Wat deze campagne bijzonder ongebruikelijk maakt, is de cross-ecosysteembenadering . De kwaadaardige pakketten, geüpload naar PyPI (Python Package Index), imiteren de namen van legitieme software uit twee verschillende programmeerecosystemen: colorama (een populaire Python-tool voor het toevoegen van kleur aan tekst in terminals) en colorizr (een vergelijkbaar JavaScript-pakket dat te vinden is op NPM, de Node Package Manager). Dit betekent dat een aanvaller een naam van het ene platform gebruikt om gebruikers van een ander platform te targeten, een tactiek die zelden wordt gezien.

De door Checkmarx Zero ontdekte pakketten bevatten zeer riskante payloads , ontworpen om aanvallers blijvende toegang en controle op afstand te geven over zowel desktops als servers. Dit stelt hen in staat om "gevoelige gegevens te oogsten en te exfiltreren", wat betekent dat ze belangrijke informatie kunnen stelen.

Op Windows-systemen probeert de malware zelfs antivirussoftware te omzeilen om detectie te voorkomen. Checkmarx koppelde ook enkele Windows-payloads aan een GitHub- account: githubcom/s7bhme .

Voor Linux-gebruikers bleken de schadelijke pakketten geavanceerde backdoors te bevatten die gecodeerde verbindingen tot stand konden brengen, informatie konden stelen en een verborgen, langdurige aanwezigheid op de geïnfecteerde systemen konden behouden.

De campagne, die waarschijnlijk is ontworpen om specifieke doelwitten aan te vallen, is op dit moment niet te traceren vanwege een gebrek aan duidelijke toeschrijvingsgegevens. Daardoor is het onduidelijk of deze is gekoppeld aan een bekende tegenstander.

Gelukkig zijn deze specifieke schadelijke pakketten verwijderd uit openbare softwarebronnen, waardoor hun directe potentieel voor schade is beperkt. Hoewel de directe dreiging is ingedamd, adviseert Checkmarx organisaties om voorbereid te zijn op soortgelijke aanvallen.

"Door typo-squatting en gerelateerde naamverwarringsaanvallen, cross-ecosystem baiting en multi-platform payloads te combineren, dient deze aanval als een herinnering aan hoe opportunistisch en geavanceerd bedreigingen voor open source-toeleveringsketens zijn geworden", schreven de onderzoekers van Checkmarx in hun blogpost .

Onderzoekers adviseren om alle actieve en gebruiksklare applicatiecode te controleren op tekenen van deze kwaadaardige pakketnamen. Het is ook cruciaal om privé-softwareopslagruimtes, zoals Artifactory, te inspecteren om schadelijke pakketten te verwijderen en toekomstige installatie ervan te voorkomen.

Bedrijven moeten er bovendien voor zorgen dat dit soort gevaarlijke pakketten niet op de computers van ontwikkelaars of in testomgevingen worden geïnstalleerd. Deze stappen zijn essentieel voor de verdediging tegen dergelijke geavanceerde open-source supply chain-aanvallen.

HackRead