Gefälschte Voicemail-E-Mails installieren UpCrypter-Malware unter Windows

FortiGuard Labs warnt vor einer globalen Phishing-Kampagne, die die UpCrypter-Malware verbreitet, Hackern die vollständige Kontrolle über infizierte Windows-Systeme gibt und ernsthafte Sicherheitsbedenken aufwirft.

FortiGuard Labs, die Forschungsabteilung von Fortinet, hat nach der Entdeckung einer hochgefährlichen Phishing-Kampagne eine neue wichtige Cybersicherheitswarnung herausgegeben. Die Ergebnisse dieser Untersuchung wurden Hackread.com vor ihrer Veröffentlichung am 25. August 2025 zur Verfügung gestellt. Der Angriff zielt darauf ab, Microsoft Windows- Nutzer dazu zu verleiten, unwissentlich leistungsstarke Schadsoftware zu installieren, die Hackern die vollständige Kontrolle über ihre Computer geben kann.

Die Kampagne, die laut Telemetriedaten von FortiGuard Labs auf globaler Ebene läuft, ist schnell gewachsen. Die Zahl der Erkennungen hat sich in nur zwei Wochen verdoppelt und wirkt sich auf mehrere Branchen aus, darunter Fertigung, Technologie, Gesundheitswesen, Bauwesen, Einzelhandel und Gastgewerbe.

Forscher haben festgestellt, dass es sich hierbei nicht nur um einen einfachen Betrug zum Diebstahl von Anmeldedaten handelt, sondern um einen umfassenden Angriffsprozess, bei dem heimlich ein schädliches Programm im Netzwerk eines Unternehmens installiert wird, sodass Angreifer lange Zeit die Kontrolle behalten können.

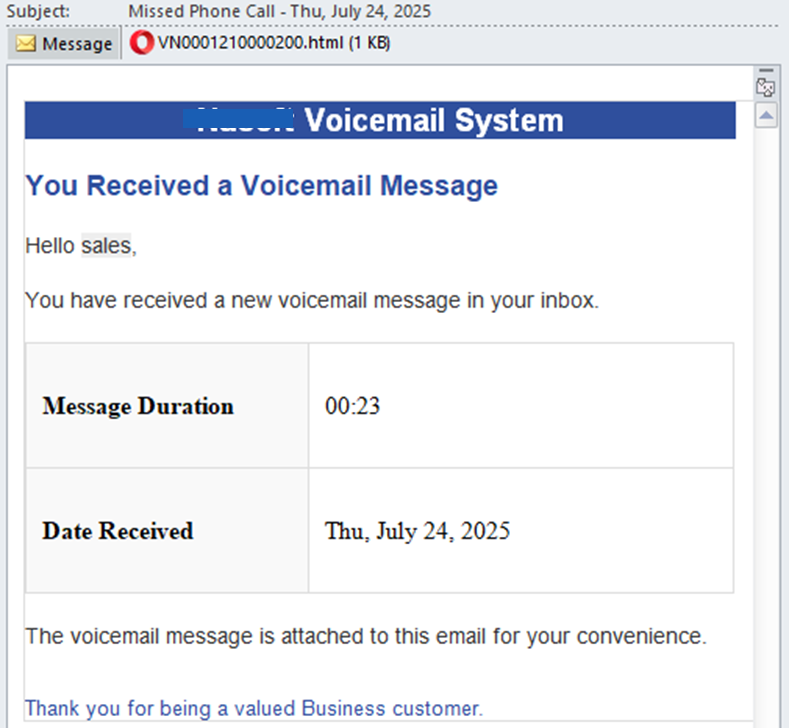

Der Angriff beginnt mit einer E-Mail, die entweder als „verpasster Anruf“ oder als „Bestellung“ getarnt sein kann. Beide E-Mails enthalten eine als HTML-Anhang getarnte Schaddatei mit den Namen „ VN0001210000200.html “ oder „採購訂單.html “.

Beim Öffnen dieser Dateien wird der Benutzer auf eine gefälschte, aber sehr überzeugende Website umgeleitet, die sogar die E-Mail-Domäne und das Logo des Unternehmens des Opfers anzeigt, um legitim zu wirken.

Diese gefälschte Seite zwingt das Opfer, durch Klicken auf den Download-Button eine schädliche Datei herunterzuladen. Anschließend wird eine schädliche JavaScript-Datei bereitgestellt. Wie im Angriffsflussdiagramm dargestellt, lädt diese Datei dann heimlich und ohne Wissen des Benutzers die nächste Stufe der Schadsoftware herunter und installiert sie.

Laut einem Blogbeitrag des Unternehmens handelt es sich bei der heruntergeladenen JavaScript-Datei um einen Dropper für UpCrypter, eine von Pjoao1578 entwickelte Schadsoftware. Ziel ist die heimliche Installation gefährlicherer Tools. Forscher fanden heraus, dass UpCrypter zum Einsatz verschiedener Arten von Remote Access Tools (RATs) verwendet wird. Dabei handelt es sich um Programme, mit denen Angreifer einen infizierten Computer fernsteuern können. Die in dieser Kampagne identifizierten RATs waren DCRat , PureHVNC und Babylon RAT.

UpCrypter ist äußerst ausweichend konzipiert und prüft mithilfe ausgeklügelter Prüfungen, ob es von Sicherheitstools wie Wireshark oder ANY.RUN analysiert wird oder in einer virtuellen Umgebung ausgeführt wird. Wird ein solcher Schadcode erkannt, kann UpCrypter seine Aktionen abbrechen oder sogar einen Systemneustart erzwingen, um nicht entdeckt zu werden. Die Malware kann ihren Schadcode sogar in einer JPG-Bilddatei verstecken. Um die Ausführung zu gewährleisten, fügt sie einen Schlüssel zur Windows-Registrierung hinzu – ein für die Sicherheit entscheidendes Detail.

Angesichts der Schwere dieser Bedrohung rät FortiGuard Labs Einzelpersonen und Unternehmen dringend, sie ernst zu nehmen. Organisationen sollten starke E-Mail-Filter einsetzen und sicherstellen, dass ihre Mitarbeiter gut geschult sind, um solche Angriffe zu erkennen und zu vermeiden.

„ Verschiedene gefälschte Voicemail- und Rechnungs-Phishing-Köder sind bei Angreifern nach wie vor beliebt, einfach weil sie funktionieren “, sagte John Bambenek , Präsident von Bambenek Consulting. „In diesem Fall ist es jedoch einfach und schnell, die Ereigniskette zu erkennen (und hoffentlich zu verhindern), indem man nach der Ereigniskette sucht, die vom Öffnen eines HTML-Anhangs in einer E-Mail zur Verwendung von PowerShell führt. Nicht jeder Benutzer benötigt Zugriff auf PowerShell, und schon gar nicht, wenn die Kette von Outlook.exe ausgeht “ , warnte er.

HackRead